Spam- und Phishing-Emails erkennen

Seit Jahren greift es um sich: es werden immer mehr Spammails aber auch sogenannte Phishing-Emails versendet.

Unter dem Begriff Phishing (Neologismus von fishing, engl. für ‚Angeln‘) versteht man Versuche, sich über gefälschte Webseiten, E-Mails oder Kurznachrichten als vertrauenswürdiger Kommunikationspartner in einer elektronischen Kommunikation auszugeben.

Aus dem Wikipedia-Artikel

Die Emails haben dabei ein professionelles Aussehen, beinhalten bspw. HTML-Elemente (farbige Flächen, moderne Formatierung) und geben vor, von einem Anbieter wie bspw. einer Bank oder einem Logistikdienstleister zu sein. Aktuell gehen bspw. regelmäßig gefälschte Emails ein von (angeblich):

- Sparkasse

- Volksbank / Raiffeisenbank

- Postbank

- Deutsche Bank

- DHL

- UPS

Welchen Zweck verfolgen die Absender der Emails?

Je nach Ausführung der Email kann der Absender verschiedene Absichten haben. Hier ein paar konkrete Beispiele, wie ein Angreifer vorgehen könnte:

- Betrugsversuch via Konto-Daten: eine scheinbar von Ihrer Bank stammende Email beinhaltet im Emailtext einen Link, auf den Sie klicken sollen, bspw. um Ihr Konto wieder verwenden zu können. Dieser Link führt Sie aber auf eine gefälschte Homepage, die der echten Bank-Homepage ähnlich sieht und in der Sie Ihre Kontodaten und eine TAN-Nummer eingeben sollen. Sollten Sie die Fälschung nicht bemerken, so könnte der Angreifer diese Daten verwenden, um sich an Ihrem echten Konto anzumelden und Geld von Ihrem Konto zu überweisen.

- Ausnutzen von Sicherheitslücken: eine angebliche Email von einem Dienstleister (bspw. Post, DHL o.ä.) benachrichtigt Sie über die angebliche Lieferung eines Paketes und nutzt die Neugier des Empfängers aus. Links in der Email führen auf eine manipulierte Website, die Sicherheitslücken des Browsers oder des Emailprogramms ausnutzen. Der Angreifer kann sich so ggf. Zugang zu Ihrem Computer verschaffen. Oder es werden manipulierte Dateianhänge mit in die Email gepackt, bspw. PDF-Dokumente oder Word-Dokumente. Manipulierte Dokumente können ebenfalls dazu dienen, Sicherheitslücken auszunutzen.

- Zugriff auf Social Media-Anmeldedaten: in den sozialen Medien werden oft manipulierte Nachrichten versandt (oft scheinbar von Freunden, Bekannten). Diese enthalten einen Link auf eine manipulierte Homepage, die bspw. der Facebook-Seite sehr ähnlich sieht. Gibt man hier seine Zugangsdaten ein, so kann sich der Angreifer in das eigene Social Media-Konto einloggen und hier weitere Nachrichten versenden. Der Zweck ist die Verbreitung von Nachrichten, bspw. zu Spamzwecken (Werbung).

- Erpressung über sog. Ransomware-Angriffe: ist eine Sicherheitslücke ausgenutzt worden (bspw. Browser, Mailprogramm, Betriebssystem), so kann es sein, dass eine Schadsoftware auf Ihren Rechner geschleust wird, die die Ihre Daten verschlüsselt und Sie zur Zahlung von Lösegeld auffordert. Diese Angriffe werden Ransomware-Angriffe genannt. Die Erpresser fordern einen Betrag (bspw. 200-300 €), die in Form von Bitcoin gezahlt werden sollen. Im Gegensatz zu Banküberweisungen wäre eine Zahlung so nicht nachvollziehbar und der Angreifer könnte nicht nachverfolgt werden.

Phishing-Emails erkennen

Doch woran kann ich eine Phishing-Email erkennen? Beziehungsweise noch interessante ist die Frage: welche Daten einer Email kann ein Angreifer fälschen und was nicht?

Fast sämtliche Daten einer Email können gefälscht werden, außer eines: die IP-Adresse des absendenden Servers, von der die Email stammt.

Der Absender (Bezeichnung des Absenders) und die Absender-Emailadresse können komplett gefälscht sein. D.h. man kann nicht darauf vertrauen, dass eine Email wirklich von der genannten Emailadresse bzw. von dem genannten Emailserver stammt. Oft wird weiterhin die Email an mehrere Empfänger gleichzeitig gesendet, dabei wird die BCc-Funktion verwendet. Die Adressaten sind nicht für andere Empfänger sichtbar.

Ein paar Tipps, um Phishing-Emails zu erkennen

- Lesen Sie den geschriebenen Text aufmerksam! Viele der Betrugsemails enthalten Rechtschreibfehler, dazu seltsame Formulierungen, die kein offizieller Absender (bspw. Mitarbeiter einer Bank) so in einer Email schreiben würde.

- Oft wird in einer Betrugs-Email etwas verlangt, was ein seriöser Dienstleister (Bank, Paketdienst) nie verlangen würde, bspw. die Eingabe einer TAN in einer Maske oder die Herausgabe persönlicher Daten. Das sollte Sie stutzig machen.

- Markiert Ihr Emailprogramm die eingehende Email als Spamverdacht, so könnte das ggf. schon ein Hinweis auf eine Betrugs- oder Phishing-Email sein. Vorsicht ist geboten.

- Sehen Sie sich die absendende Emailadresse einmal an. Auch, wenn sie gefälscht sein kann, gibt sie oft schon einen Hinweis, dass es nicht von dem angeblichen Anbieter stammt. Oft werden hier schon kuriose Emailadressen eingesetzt.

- Bewegen Sie den Mauszeiger über vorhandene Links (NICHT darauf klicken, nur die Maus darüber bewegen). Es öffnet sich ein Tooltip (Fensterchen), in dem der dahinter liegende Link angezeigt wird. Wird hier eine seltsame und abweichende Adresse angezeigt, so ist dies ein Hinweis auf eine Phishing-Email.

- Schauen Sie in die sogenannten Header-Daten der Email. Hier finden Sie Informationen zur technischen Zustellung, u.a. finden Sie hier die absendende IP-Adresse und – wenn sie aufgelöst werden kann, die aufgelöste Domainbezeichnung. Dieser gibt oft schon einen Hinweis auf eingesetzte Server, die vom Namen her nicht zum angeblichen Sender passen.

Header-Daten einer Email auslesen

Wie die Header-Daten einer Email angezeigt werden können, hängt von Ihrem System und verwendeten Emailprogramm ab.

Outlook (Windows)

Microsoft Support-Homepage

- Doppelklicken Sie auf eine E-Mail-Nachricht, um sie außerhalb des Lesebereichs zu öffnen.

- Klicken Sie auf Datei> Eigenschaften.

- Kopfzeileninformationen werden im Feld Internetkopfzeilen angezeigt.

Tipp:Sie können die Informationen in diesem Feld hervorheben, STRG+C drücken, um sie zu kopieren, und sie in Editor oder Word einfügen, um die gesamte Kopfzeile gleichzeitig zu sehen.

Apple Mail (Mac Computer)

- Markieren Sie eine Email in der Email-Liste und drücken Sie die Tastenkombination Shift-Cmd-H (wie Header). In der Emailvorschau öffnet sich der Headerbereich und ist einsehbar.

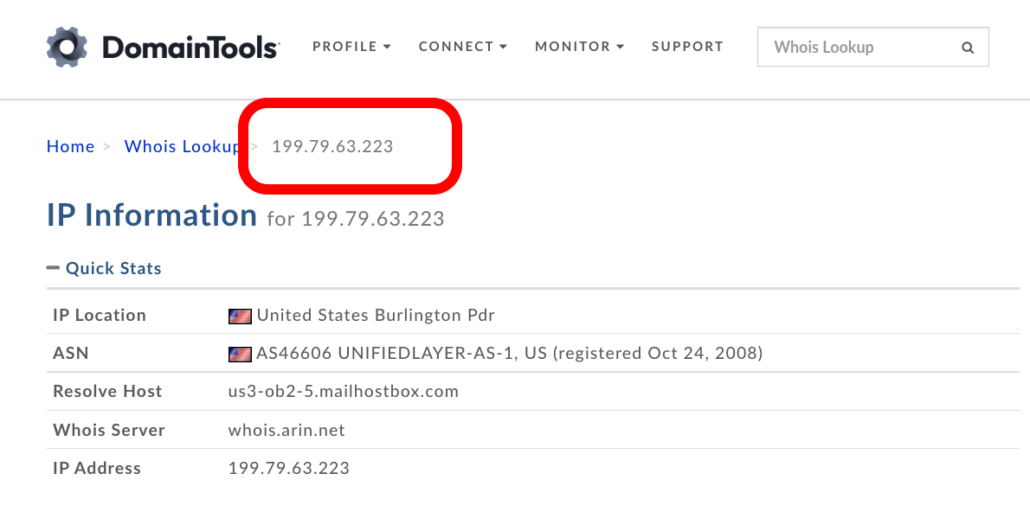

Zurückverfolgen einer IP-Adresse über WHOIS

Sie sind sich nicht sicher, welcher Server hinter der im Email-Header aufgeführten IP-Adresse steckt? Checken Sie die IP-Adresse über eine sog. WHOIS-Auflösung.

Hinweis: oft werden Spam- / Betrugs- und Phishing-Emails von gehackten Rechnern (bspw. Computer im Heimnetzwerk) oder von gehackten Webservern im Internet versendet. Soll heißen: nicht immer steckt der böse Angreifer direkt hinter der IP-Adresse. Aber man kann dem Betreiber auf der anderen Seite gern einen Hinweis geben. Dazu gibt es die sogenannte Abuse-Adresse, die für Meldungen von Missbrauch gedacht ist. Diese Emailadresse finden Sie fast immer bei der WHOIS-Abfrage unterhalb. Schreiben Sie den Administrator auf der anderen Seite gern an, wenn Betrugsversuche von der IP-Adresse ausgehen.

Weitere Sicherheitsmaßnahmen und Tipps

- Halten Sie Ihren Computer auf dem aktuellen Stand, d.h. spielen Sie aktuelle Sicherheitsupdates (Patches) ein und halten Sie verwendete Software (Office, Anwendungen) ebenfalls auf dem neuesten Stand.

- Verwenden Sie eine Firewall-Anwendung. Bei Windows 10 und 11 ist Windows Defender mit an Bord. Schalten Sie diese Windows-interne Firewall ein, in dem Sie unter Datenschutz und Sicherheit die Option Windows Security > Firewall und Netzwerkschutz aufrufen.

- Verwenden Sie eine Antivirus-Software, die mögliche Schadsoftware erkennen kann. Viele Antivirus-Anwendungen können auch den Emaileingang überwachen und schützen so vor einer manipulierten Email (bspw. durch Blocken manipulierter PDF-Anhänge).

- Haben Sie Zweifel an der Herkunft, sind sich aber nicht sicher? Sprechen Sie Ihren Ansprechpartner (bspw. Mitarbeiter Bank) direkt an und fragen Sie, ob die Email wirklich von ihm stammt?

Galerie Ansicht Phishing-Emails

Hier ein Beispiel einer Phishing-Email, die angeblich von der Postbank kommen sollte (die Nachricht stammt selbstverständlich NICHT von der Postbank!).

Weiterführende Links zum Thema Phishing-Emails: